DNS DDoS攻擊類型分析

日期:2014-05-28點擊:4054

DNS安全性嚴重不足,已成為網絡攻擊鎖定的主要目標,其中DDoS攻擊的類型,主要根據各種不同協議或手法的攻擊模式而區分,方式五花八門,但現在也有人進一步歸納,提出較精簡的分法。

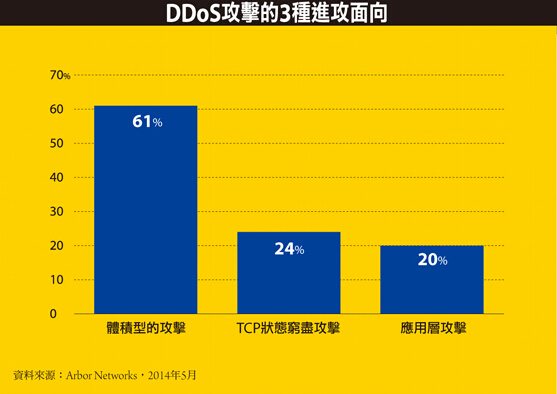

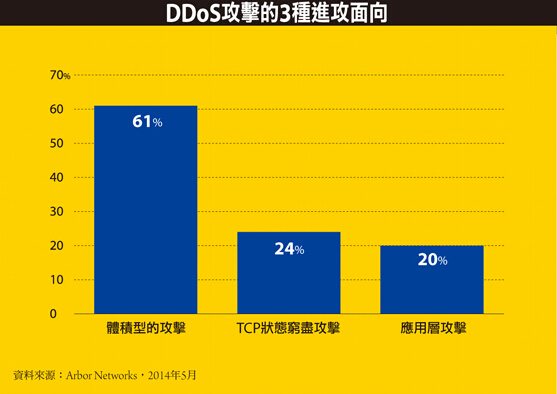

例如,Arbor Networks就這些威脅,簡單分成下列三大類:

1. 體積型的攻擊(Volumetric Attacks):對于大量占用目標物或服務端網絡帶寬的DDoS攻擊,他們稱為體積型的攻擊。

2. TCP狀態窮盡攻擊(TCP State-Exhaustion Attacks):針對一些以大量耗用網絡基礎設施聯機狀態為主要手法的DDoS攻擊,Arbor Networks稱為TCP狀態窮盡攻擊。

3. 應用層的攻擊(Application-Layer Attacks):針對網絡第7層的DDoS攻擊,也就是應用層的攻擊,手法較為復雜、精致,并且行蹤很隱匿,以傳統的流量監控較難以做到主動、實時偵測,更別說遇到這類攻擊,還能做到實時反應。

Radware在DNS攻擊分類歸納上,則是根據濫用DNS的方式區隔,他們提出下列4種:

1. 基本洪水攻擊:這種攻擊會送出許多DNS請求到DNS服務器上,企圖耗盡這些服務器的域名解析器,以及快取數據庫資源。

2. 遞歸式洪水攻擊(Reflective DNS Flood):攻擊者會對DNS服務器,送出并不存在DNS快取數據的域名解析請求,增加DNS服務器與網絡帶寬的負擔。

3. 折射式洪水攻擊(Reflective DNS Flood):許多攻擊者都很喜愛的攻擊方式之一,也是當前最受矚目的攻擊類型。折射式DNS洪水攻擊單靠有限的資源,而且不需自行架設的DNS服務器,就足以產生巨大的網絡流量,同時因為當中運用了偽冒的IP地址,因此受害者難以追蹤那些發動這類攻擊的人。

4. 垃圾洪水攻擊(Garbage Flood):這種攻擊會利用53埠,對DNS服務器發出大量封包,進而塞暴服務器對外的網絡聯機,并且讓DNS名稱解析器疲于奔命,也就無法服務正常查詢請求。

在上述的DNS折射式洪水攻擊當中,還可以同時運用放大攻擊(Amplification Attack)的手法來推波助瀾。

1. 正常型DNS回復:通常每次域名查詢所回復的數據量,會是提出請求時資料的3到4倍。

2. 研究型DNS回復:黑客會研究DNS服務器,并且找尋哪些合法查詢能夠導致大量回復。有些時候,數據量放大的效果可達到原始查詢請求的10倍。

3. 精致型DNS回復:攻擊者會破壞一臺較不安全的DNS服務器,并確保他提出的請求所得到的回復資料量,可達到DNS封包的上限──4096 bytes。在這種方法下,數據量放大的效果可達到100倍。